การรวมและใช้เครื่องมือเข้าด้วยกัน

เราอยู่ในตอนท้ายของซีรีส์ SysInternals ของเราและได้เวลาปิดทุกอย่างด้วยการพูดคุยเกี่ยวกับสาธารณูปโภคเล็ก ๆ ทั้งหมดที่เราไม่ได้ครอบคลุมในเก้าบทเรียนแรก มีเครื่องมือมากมายในชุดนี้.

การนำทางของโรงเรียน- เครื่องมือ SysInternals คืออะไรและคุณใช้งานอย่างไร?

- ทำความเข้าใจกับ Process Explorer

- ใช้ Process Explorer เพื่อแก้ไขปัญหาและวินิจฉัย

- ทำความเข้าใจเกี่ยวกับการตรวจสอบกระบวนการ

- ใช้การตรวจสอบกระบวนการเพื่อแก้ไขปัญหาและค้นหา Hacks รีจิสทรี

- ใช้การทำงานอัตโนมัติเพื่อจัดการกับกระบวนการเริ่มต้นและมัลแวร์

- ใช้ BgInfo เพื่อแสดงข้อมูลระบบบนเดสก์ท็อป

- การใช้ PsTools เพื่อควบคุมพีซีเครื่องอื่นจาก Command Line

- การวิเคราะห์และจัดการไฟล์โฟลเดอร์และไดรฟ์ของคุณ

- การรวมและใช้เครื่องมือเข้าด้วยกัน

เราได้เรียนรู้วิธีใช้ Process Explorer เพื่อแก้ไขปัญหากระบวนการที่ไม่สมควรในระบบและตรวจสอบกระบวนการเพื่อดูว่าพวกเขาทำอะไรภายใต้ประทุน เราได้เรียนรู้เกี่ยวกับ Autoruns ซึ่งเป็นหนึ่งในเครื่องมือที่ทรงพลังที่สุดในการจัดการกับการติดเชื้อมัลแวร์และ PsTools เพื่อควบคุมพีซีเครื่องอื่นจากบรรทัดคำสั่ง.

วันนี้เรากำลังจะครอบคลุมยูทิลิตี้ที่เหลืออยู่ในชุดอุปกรณ์ซึ่งสามารถใช้งานได้ทุกประเภทตั้งแต่การดูการเชื่อมต่อเครือข่ายไปจนถึงการเห็นการอนุญาตที่มีประสิทธิภาพบนวัตถุระบบไฟล์.

แต่ก่อนอื่นเราจะอธิบายสถานการณ์สมมติตัวอย่างเพื่อดูว่าคุณอาจใช้เครื่องมือหลายอย่างร่วมกันเพื่อแก้ปัญหาและทำวิจัยเกี่ยวกับสิ่งที่เกิดขึ้น.

คุณควรใช้เครื่องมือใด?

ไม่ได้มีเพียงแค่เครื่องมือเดียวสำหรับงานเท่านั้น - มันดีกว่าที่จะใช้พวกมันทั้งหมดเข้าด้วยกัน ต่อไปนี้เป็นตัวอย่างสถานการณ์เพื่อให้คุณมีความคิดว่าคุณจะรับมือกับการสืบสวนอย่างไรแม้ว่าจะเป็นที่น่าสังเกตว่ามีหลายวิธีที่จะคิดออกว่าเกิดอะไรขึ้น นี่เป็นเพียงตัวอย่างด่วนที่ช่วยอธิบายและไม่ได้ทำตามขั้นตอนที่แน่นอนในการติดตาม.

สถานการณ์จำลอง: ระบบทำงานช้ามัลแวร์ที่น่าสงสัย

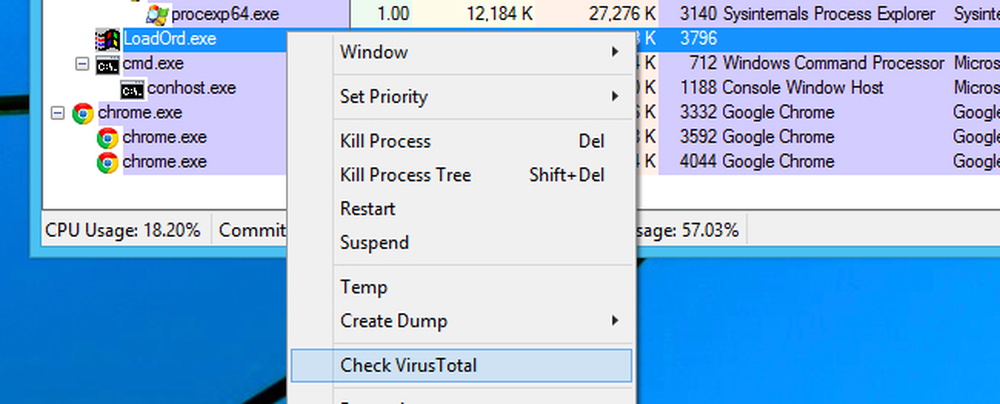

สิ่งแรกที่คุณควรทำคือเปิด Process Explorer และดูว่ากระบวนการใดกำลังใช้ทรัพยากรบนระบบ เมื่อคุณระบุกระบวนการแล้วคุณควรใช้เครื่องมือที่มีอยู่แล้วใน Process Explorer เพื่อตรวจสอบว่ากระบวนการนั้นจริงอย่างไรตรวจสอบให้แน่ใจว่าถูกต้องตามกฎหมายและเลือกสแกนกระบวนการเพื่อหาไวรัสโดยใช้การรวม VirusTotal ในตัว.

กระบวนการนี้เป็นยูทิลิตี้ SysInternals แต่ถ้าไม่ใช่เราจะทำการตรวจสอบ.

กระบวนการนี้เป็นยูทิลิตี้ SysInternals แต่ถ้าไม่ใช่เราจะทำการตรวจสอบ. บันทึก: หากคุณคิดว่าอาจมีมัลแวร์อยู่บ่อยครั้งการถอดหรือปิดการใช้งานอินเทอร์เน็ตบนเครื่องนั้นในขณะที่ทำการแก้ไขปัญหาแม้ว่าคุณอาจต้องการทำการค้นหาไวรัสก่อนก็ตาม มิฉะนั้นมัลแวร์อาจดาวน์โหลดมัลแวร์เพิ่มเติมหรือส่งข้อมูลของคุณเพิ่มเติม.

หากกระบวนการนั้นถูกต้องตามกฎหมายอย่างสมบูรณ์ฆ่าหรือรีสตาร์ทกระบวนการที่ละเมิดและข้ามนิ้วของคุณว่ามันเป็นความบังเอิญ หากคุณไม่ต้องการให้กระบวนการเริ่มต้นอีกต่อไปคุณสามารถถอนการติดตั้งหรือใช้การทำงานอัตโนมัติเพื่อหยุดกระบวนการโหลดเมื่อเริ่มต้น.

หากยังไม่สามารถแก้ปัญหาได้อาจถึงเวลาที่ต้องดึงการตรวจสอบกระบวนการและวิเคราะห์กระบวนการที่คุณระบุแล้วและหาสิ่งที่พวกเขากำลังพยายามเข้าถึง สิ่งนี้สามารถบอกให้คุณทราบถึงสิ่งที่เกิดขึ้นจริง - อาจจะเป็นกระบวนการที่พยายามเข้าถึงรีจิสตรีคีย์หรือไฟล์ที่ไม่มีอยู่หรือไม่สามารถเข้าถึงได้หรืออาจเป็นเพียงการพยายามจี้ไฟล์ทั้งหมดของคุณ และทำสิ่งต่าง ๆ มากมายเช่นการเข้าถึงข้อมูลที่ไม่ควรหรือสแกนไดรฟ์ทั้งหมดของคุณโดยไม่มีเหตุผล.

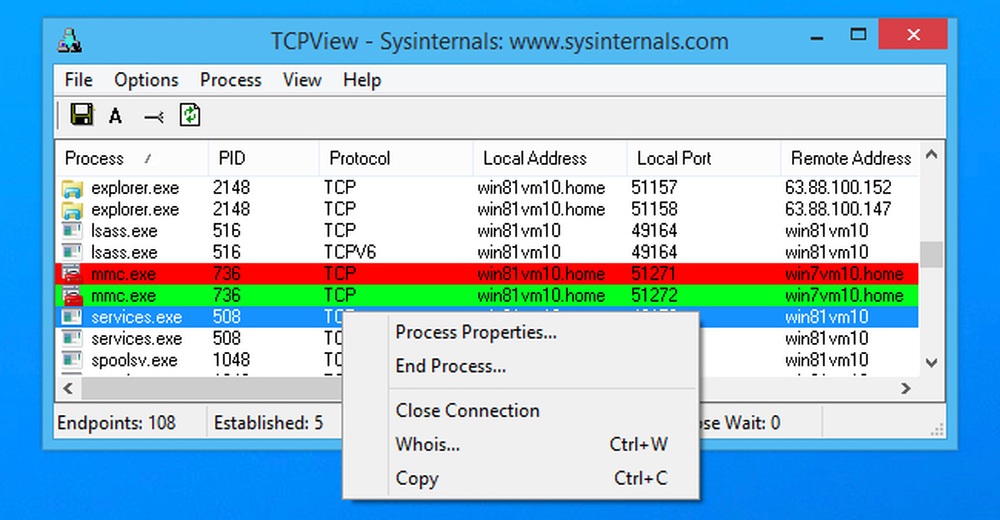

นอกจากนี้หากคุณสงสัยว่าแอปพลิเคชันเชื่อมต่อกับบางสิ่งที่ไม่ควรใช้ซึ่งเป็นเรื่องธรรมดาในกรณีของสปายแวร์คุณจะต้องดึงยูทิลิตี TCPView ออกมาเพื่อตรวจสอบว่าเป็นกรณีนี้หรือไม่.

ณ จุดนี้คุณอาจพบว่ากระบวนการดังกล่าวเป็นมัลแวร์หรือที่ crapware ในแบบที่คุณไม่ต้องการ คุณสามารถเรียกใช้ขั้นตอนการถอนการติดตั้งได้หากมีรายชื่ออยู่ในรายการถอนการติดตั้งโปรแกรมของแผงควบคุม แต่มีหลายครั้งที่รายการนั้นไม่อยู่ในรายการหรือไม่ได้ล้างอย่างถูกต้อง นี่คือเมื่อคุณดึง Autoruns ออกมาและค้นหาทุกที่ที่แอปพลิเคชันเชื่อมต่อเข้ากับการเริ่มต้นและทำจากที่นั่นจากนั้นจึงทำไฟล์ทั้งหมด.

การเรียกใช้การสแกนไวรัสแบบเต็มระบบของคุณก็มีประโยชน์เช่นกัน แต่ขอบอกตามตรง…ส่วนใหญ่แล้วสปายแวร์และสปายแวร์จะได้รับการติดตั้ง จากประสบการณ์ของเราโปรแกรมป้องกันไวรัสส่วนใหญ่จะรายงาน“ ทุกอย่างชัดเจน” อย่างมีความสุขในขณะที่พีซีของคุณแทบจะไม่สามารถทำงานได้เนื่องจากสปายแวร์และ crapware.

TCPView

ยูทิลิตี้นี้เป็นวิธีที่ยอดเยี่ยมในการดูว่าแอปพลิเคชั่นใดในคอมพิวเตอร์ของคุณเชื่อมต่อกับบริการใด ๆ คุณสามารถดูข้อมูลส่วนใหญ่ได้จากพรอมต์คำสั่งโดยใช้ netstat หรือฝังอยู่ใน Process Explorer / Monitor interface แต่มันง่ายกว่าที่จะเพียงแค่เปิด TCPView และดูว่ามีการเชื่อมต่อกับอะไร.

สีในรายการค่อนข้างเรียบง่ายและคล้ายกับสาธารณูปโภคอื่น ๆ - สีเขียวสดใสหมายถึงการเชื่อมต่อเพิ่งปรากฏขึ้นสีแดงหมายถึงการเชื่อมต่อถูกปิดและสีเหลืองหมายถึงการเปลี่ยนแปลงการเชื่อมต่อ.

คุณยังสามารถดูคุณสมบัติกระบวนการสิ้นสุดกระบวนการปิดการเชื่อมต่อหรือดึงรายงาน Whois มันง่ายใช้งานได้และมีประโยชน์มาก.

บันทึก: เมื่อคุณโหลด TCPView ครั้งแรกคุณอาจเห็นการเชื่อมต่อมากมายตั้งแต่ [กระบวนการของระบบ] ไปยังที่อยู่อินเทอร์เน็ตทุกประเภท แต่โดยปกติจะไม่มีปัญหา หากการเชื่อมต่อทั้งหมดอยู่ในสถานะ TIME_WAIT นั่นหมายความว่าการเชื่อมต่อนั้นถูกปิดและไม่มีกระบวนการในการกำหนดการเชื่อมต่อดังนั้นควรเชื่อมต่อตามที่ได้รับมอบหมายให้กับ PID 0 เนื่องจากไม่มี PID ที่จะกำหนดให้.

สิ่งนี้มักจะเกิดขึ้นเมื่อคุณโหลด TCPView หลังจากเชื่อมต่อกับสิ่งต่างๆมากมาย แต่มันจะหายไปหลังจากการเชื่อมต่อทั้งหมดปิดและคุณเปิด TCPView ไว้.

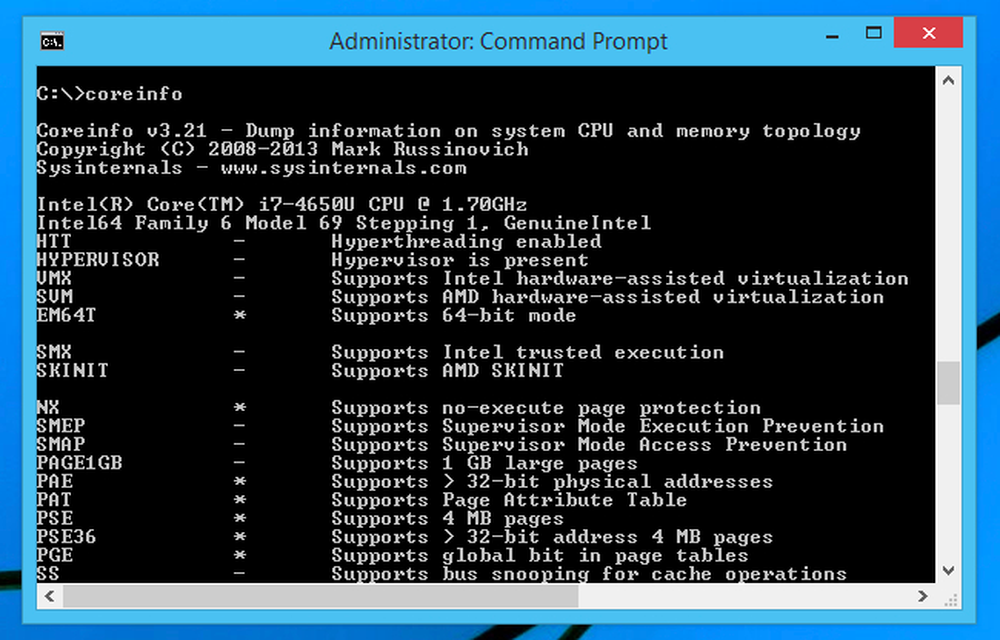

Coreinfo

แสดงข้อมูลเกี่ยวกับ CPU ของระบบและคุณสมบัติทั้งหมด เคยสงสัยหรือไม่ว่า CPU ของคุณเป็น 64 บิตหรือว่ารองรับการจำลองเสมือนโดยใช้ฮาร์ดแวร์ คุณสามารถเห็นทุกสิ่งและอื่น ๆ อีกมากมายด้วยยูทิลิตี้ coreinfo สิ่งนี้มีประโยชน์จริง ๆ ถ้าคุณต้องการดูว่าคอมพิวเตอร์รุ่นเก่าสามารถเรียกใช้ Windows รุ่น 64 บิตหรือไม่.

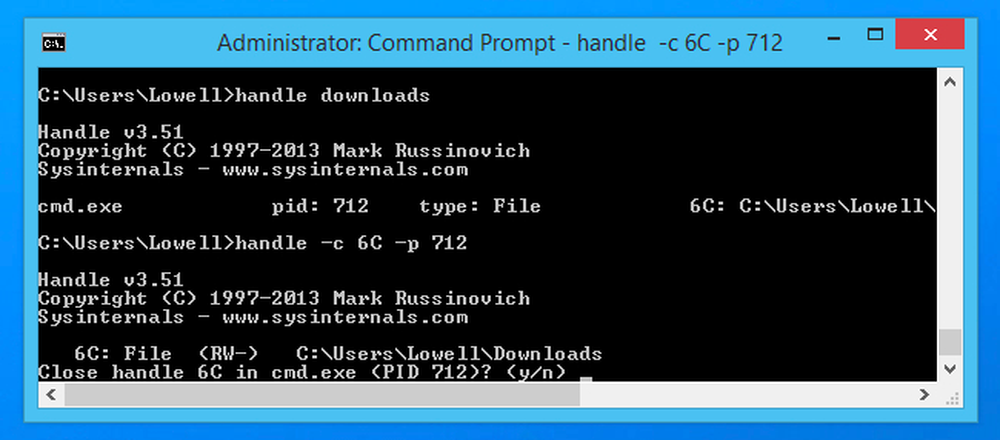

จัดการ

ยูทิลิตี้นี้ทำสิ่งเดียวกันกับที่ Process Explorer ทำ - คุณสามารถค้นหาได้อย่างรวดเร็วเพื่อดูว่ากระบวนการใดมีตัวจัดการเปิดที่กำลังบล็อกการเข้าถึงทรัพยากรหรือจากการลบทรัพยากร ไวยากรณ์นั้นง่ายมาก:

จัดการ

และถ้าคุณต้องการปิดหมายเลขอ้างอิงคุณสามารถใช้หมายเลขอ้างอิงเลขฐานสิบหก (พร้อม -c) ในรายการที่รวมกับ ID กระบวนการ (สวิตช์ -p) เพื่อปิด.

จัดการ -c -p

อาจเป็นเรื่องง่ายกว่าที่จะใช้ Process Explorer สำหรับงานนี้.

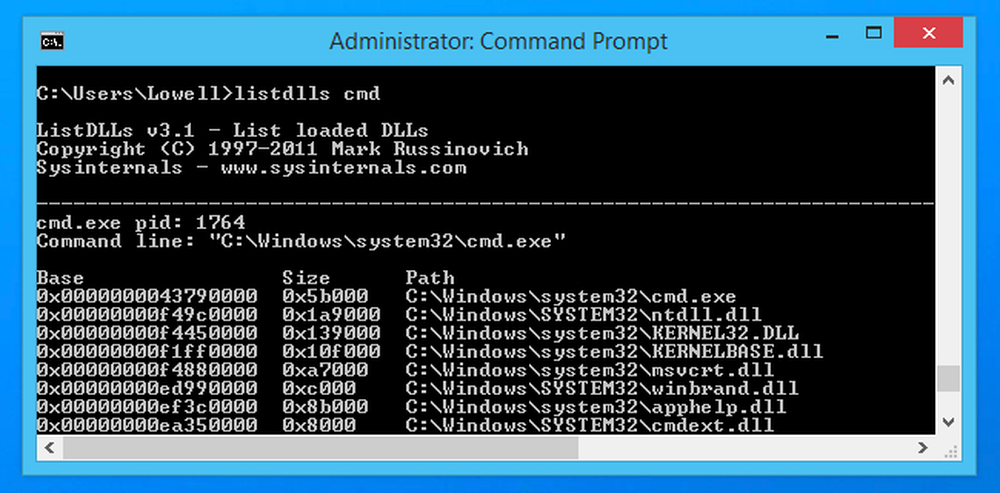

ListDLLs

เช่นเดียวกับ Process Explorer ยูทิลิตี้นี้แสดงรายการ DLLs ที่โหลดเป็นส่วนหนึ่งของกระบวนการ แน่นอนว่าการใช้ Process Explorer นั้นง่ายกว่ามาก.

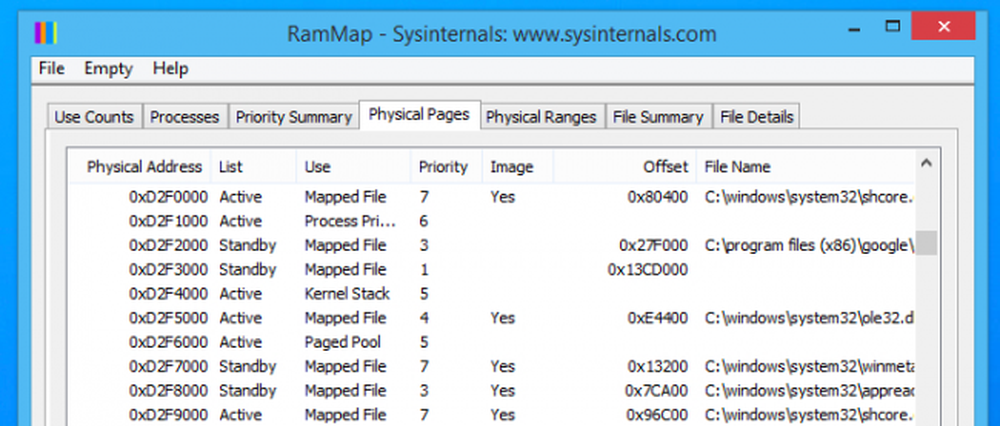

RamMap

ยูทิลิตี้นี้จะวิเคราะห์การใช้งานหน่วยความจำทางกายภาพของคุณด้วยวิธีต่างๆมากมายในการแสดงภาพหน่วยความจำรวมถึงโดยหน้าฟิสิคัลที่คุณสามารถดูตำแหน่งใน RAM ที่โหลดไฟล์เรียกทำงานแต่ละไฟล์.

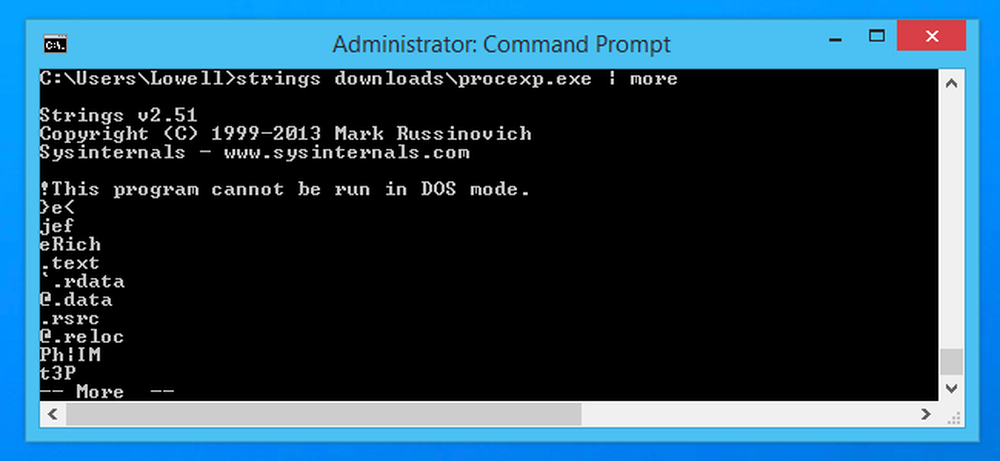

Strings ค้นหาข้อความที่มนุษย์อ่านได้ในแอปและ DLL

หากคุณเห็น URL แปลก ๆ เป็นสตริงในบางแพคเกจซอฟต์แวร์ก็ถึงเวลาที่ต้องกังวล คุณจะเห็นสตริงแปลก ๆ ว่าอย่างไร? การใช้ยูทิลิตีสตริงจากพรอมต์คำสั่ง (หรือใช้ฟังก์ชันใน Process Explorer แทน).

หน้าถัดไป: การกำหนดค่าล็อกออนอัตโนมัติและ ShellRunAs